|

Català

| Castellano

| English

| Français

| Deutsch

| Italiano

| Galego

|

Esperanto

En aquest lloc «web» trobareu propostes per fer front

a problemes econòmics que esdevenen en tots els estats del món:

manca d'informació sobre el mercat, suborns, corrupció,

misèria, carències pressupostàries, abús de

poder, etc.

|

|

|

Capítulo 17. La monética: tentación o reto.

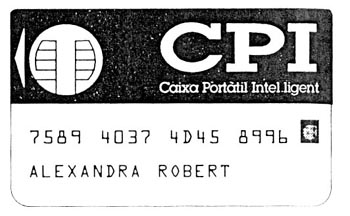

La electrónica, como muchos de los inventos humanos, ha nacido en gran parte como instrumento militar. Tiene sus defensores y sus detractores, unos y otros radicales. Ventajas e inconvenientes, posibilidades y peligros de todo tipo están sobre la mesa. Su uso puede reducir el consumo de papel (y, por tanto, la destrucción de bosques), pero las pantallas pueden perjudicar la salud; reduce los transportes y el consumo de energía y de ciertos metales, pero depende de una red eléctrica y telefónica de calidad; libera de muchos trabajos repetitivos de artes gráficas, de secretaría, de contabilidad y de archivos, pero crea «adicción»; da gran autonomía y maleabilidad de uso, pero también una gran concentración de información en manos de pocos... De hecho la implantación actual de la informática en el campo de la moneda (monética) ofrece ventajas prácticas (menos papeleo, autogestión de servicios bancarios, más seguridad contra robo o fraude...), pero al mismo tiempo no protege la intimidad de las personas frente a posibles represiones policiales y fiscales ni contra la acción de cualquier persona con objetivos delictivos (sobornos, manipulación de datos...). Vayamos por partes. Ante todo, ¿qué es la monética? Es una moneda informática, que cuando está intercomunicada a distancia (tele), también se llama, moneda telemática (teleinformática). Las tarjetas de cajeros, de pago, de crédito o de débito, son el elemento más conocido de la monética. Pero, para que funcione un sistema monetario teleinformático se necesita un complejo sistema de lectores de tarjetas, de ordenadores y de bases de datos que actualicen las entradas y salidas de las cuentas corrientes de todos los usuarios de tarjetas. Las tarjetas más conocidas son las de banda magnética, en la que se registran entre otros datos el código secreto del usuario. Las tarjetas más nuevas son las que los franceses denominan «carte à mémoire» (tarjeta con memoria), o «smart card», en inglés (tarjeta inteligente). También se las denomina «tarjeta con chip» ya que el hecho de que en la tarjeta vaya incorporado un chip es su rasgo más distintivo, que las diferencia de las tarjetas de banda magnética. El chip, un pequeño ordenador a bordo, es la clave de sus características más destacables: mejor autentificación (al poder conocer si la tarjeta ha sido o no falsificada), mejor identificación (porque puede reconocer a su propietario), mejor certificación (al impedir que un pirata pueda descifrarla), más secreto (al operar con mensajes en clave). Las tarjetas de banda magnética han resultado ser poco fiables. Cualquier pirata, con una poco de habilidad puede descifrar el código secreto y hacerse con el dinero de otra persona. Las tarjetas con chip, en cambio, no solamente son mucho más seguras, sino que permiten nuevas funciones, entre ellas, la de llevar encima un pequeño banco propio, prácticamente inatracable e inviolable. El usuario de la tarjeta traspasa, en un cajero automático, una determinada cantidad de unidades monetarias de su cuenta corriente. A partir de este momento, uno lleva dinero «en efectivo» que le sirve para efectuar pagos en cualquier establecimiento que tenga el lector correspondiente, sin necesidad de consultar si está en números rojos y sin tener que llevar billetes ni monedas ni cheques. La tarjeta es como un monedero, un billetero y un talonario de cheques recargables de «capacidad de compra» en los cajeros automáticos, sin llevar ni un duro encima y sin que nadie más que su propietario pueda disponer de ella. La capacidad de memoria de la tarjeta con chip permite no solamente hacer inviolable el código de identificación personal, sino también registrar otros identificadores más complejos, pero más seguros y al alcance de cualquiera, sin tener que memorizar el fatídico código. En esta línea ya están disponibles diferentes sistemas de identificación relacionados con los rasgos físicos del propietario de la tarjeta: huellas dactilares, tono de la voz, estructura del ADN, presión del bolígrafo al firmar... En general, las tarjetas con chip son al mismo tiempo un medio de preservar todo lo que ha de ser protegido de falsificación y escucha: clave de acceso, transmisiones confidenciales, expedientes médicos... También ofrece la posibilidad convertirse en un dosier portátil: agenda de bolsillo, guía particular de teléfonos y direcciones, datos médicos básicos... Su gran capacidad de almacenar y ordenar información puede permitir reducir el número de tarjetas de cada usuario (de cajeros, de crédito, de empresa, médica, de aparcamiento...) a una única tarjeta para todas las funciones.

Para acceder a las informaciones confidenciales del individuo, únicamente él tiene la clave. Para acceder a datos conjuntos entre el individuo y una entidad, por ejemplo, el banco, son necesarias las dos claves como si se tratara de una caja fuerte. Un intento fraudulento de uno de los dos bloquea el acceso y puede llegar a comportar la autodestrucción de la tarjeta. Es decir, la tarjeta con chip ofrece mucha privacidad y, al mismo tiempo, deja huella de todas las operaciones. Ofrece la oportunidad de implantarla como un sistema que, al mismo tiempo que defiende la privacidad, deje rastro para la defensa del Estado de derecho contra acciones delictivas. Veamos ahora las posibilidades sociales, positivas y negativas de la monética. El uso de la tarjeta con chip es mucho más fácil y cómodo para el usuario de cualquier edad, joven o viejo. Muchas personas mayores se sienten incómodas con los problemas de tener que pagar y recibir cambios con monedas y billetes o con las complicaciones de los cajeros automáticos, que exigen memorizar códigos secretos o con las formalidades de extender y firmar cheques. La tarjeta con memoria simplifica todo esto y todavía más en el caso de que incorpore algún sistema de identificación personal inalterable, como las huellas dactilares, de la mano o de la voz. Estos son sistemas patentados, viables y usados ya en sectores de alta seguridad. Su aplicación permite introducir la seguridad que necesitan determinados sistemas para funcionar. «La tarjeta inteligente puede provocar cambios fundamentales en el funcionamiento económico de la sociedad. Por ejemplo, usadas como llaves, pueden proporcionar el grado necesario de seguridad para hacer que las redes de ordenadores sean verdaderamente viables. Para que pueda funcionar un sistema totalmente electrónico de compensaciones bancarias y de transferencias de fondos resulta imprescindible garantizar que no tengan acceso al sistema usuarios no autorizados. Las tarjetas inteligentes pueden crear esta auténtica unión entre informática y telecomunicaciones1». A la transferencia electrónica de fondos de los bancos y al pago electrónico con tarjeta se está añadiendo la facturación electrónica. «Una docena de grandes empresas europeas del sector químico planean comenzar a sustituir, de aquí a pocas semanas, los pedidos y las facturas de papel que generan sus intercambios comerciales por un sistema totalmente electrónico que registrará indeleblemente los datos pertinentes... Esto permitirá reducir los costos de los departamentos administrativos y los errores de transcripción, así como acelerar las transacciones. Los ecologistas defienden el intercambio electrónico2». «En 1986 había 36 millones de tarjetas en Francia. En Europa había 100 millones de ellas y más de 800 millones circulaban en los Estados Unidos. En los próximos 10 años se emitirán unos 80 millones más de tarjetas y se instalarán 400.000 terminales monéticos en Europa. El valor de este mercado industrial se estima en 800 millones de Ecus (el marzo de 1987 un Ecu valía unos 7 francos3)». Es decir, unos 110.000 millones de pesetas. ¿Cuál es la causa de esta aceptación de la monética? «La reducción del costo del sistema de pago ocupa una parte central. Así, el coste del tratamiento unitario de las operaciones efectuadas por cheque o por tarjeta magnética se acerca respectivamente a 3 y 6 francos». «Por el contrario, hacia el año 1995, ¡el coste de tratamiento de los pagos efectuados con tarjetas con memoria descenderá a 1 franco4!» El uso de la monética ofrece «grandes ventajas a los intermediarios financieros ya que reduce los gastos generales, principalmente, por el abandono del cheque en no menos de un 60%. Para los comerciantes, la utilización de este sistema electrónico supondrá la ventaja de disponer de un sistema de pago inmediato, mientras que los métodos actuales -cheque, tarjeta de crédito- exigen un plazo. Y además, el paso de los clientes por caja será mucho más rápido5». Recordemos que para el año 1994 cerca del 80% de las operaciones de caja de los bancos se habrán sustituido por cajeros automáticos o por pago directo con tarjeta. La tarjeta mixta (banda magnética y chip) será operativa en todos los cajeros europeos. Y para el año 2000 se está organizando un «sistema operativo universal» que permitirá realizar operaciones en cualquier entidad bancaria del mundo. Ahora bien, todas estas posibilidades de las tarjetas inteligentes están siendo desaprovechadas. Desde que en 1974 se inventaron, han tenido que pasar más de 10 años para que la banca francesa las aceptase. De hecho, no están prosperando como sus promotores esperaban. Los comentarios siguientes son bastante significativos del problema que supone la ausencia de una aplicación coherente y democrática de esta tecnología y que impide su generalización: «Las tarjetas inteligentes son todavía «una tecnología que espera una buena aplicación6». «Los productos avanzados no encuentran salida en un mercado reticente a la seguridad extrema» «De momento, el tema del control por la huella digital ha quedado olvidado debido a la negativa de los parados a ser sometidos a un control tan riguroso7». Y es que, aunque en general los ciudadanos aceptan el control como inevitable, no les gusta sentirse totalmente atrapados. Quieren creer que no lo están, que les queda un margen de libertad y de intimidad. «Nuestra intimidad está por encima de todo y la persona más allegada que podamos tener nos conoce sólo en parte. Sin embargo, nuestro mundo privado se va desmoronando. En realidad, paso a paso vamos dejando un rastro electrónico lleno de información personal detrás de nosotros que, con el tiempo, podrá revelar cualquier aspecto de nuestras vidas, y que según quien tenga acceso puede llegar a influir notablemente en nuestro acontecer futuro. Éste es el camino hacia el que vamos irremisiblemente. El futuro no existiría sin la informática, pero precisamente porque cada día nuestras vidas están más unidas al mundo de las computadoras tenemos que adoptar medidas preventivas. Y la mejor de todas es que existan leyes que nos defiendan de posibles intromisiones informáticas y que protejan nuestra intimidad Todos deberíamos tener derecho a saber qué información existe sobre nosotros, dónde se guarda, quién tiene acceso y con qué fines se utiliza8». En España, el anteproyecto de ley preparado en 1984 por los socialistas, que iba en la dirección de reconocer estos derechos, fue paralizado por los Subsecretarios de Interior y de Economía y Hacienda. En Francia existe una ley que sigue las directrices del «Convenio Europeo para la protección de las personas en relación al tratamiento automatizado de datos de carácter personal». Según este convenio -vigente en España desde 1985, pero no concretado en ley- los datos de carácter personal que revelen el origen racial, las opiniones políticas, las convicciones religiosas u otras convicciones, así como los datos de carácter personal relativos a la salud o la vida sexual no podrán tratarse automáticamente, a menos que el derecho interno de cada Estado prevea las garantías apropiadas. A pesar de que el Convenio afirma que «no se admitirá ninguna excepción», después la acepta cuando «tal excepción prevista por la ley del Estado signatario constituya una medida necesaria en una sociedad democrática: para la protección de la seguridad del Estado, de la seguridad pública, de los intereses monetarios del Estado o para la represión de infracciones penales; para la protección de los derechos y libertades de otras personas9». El sistema de control de estas ambiguas disposiciones se encarga a un órgano independiente. Cuando éste es una «autoridad» nombrada por el gobierno «posibilita violaciones groseras de las garantías por falta de control democrático. El Comisario Federal Alemán, según expone cínicamente la Ley Federal de Protección de Datos de 1977, 'será independiente y sólo estará sujeto a la ley. Estará sujeto a la tutela jurídica del Gobierno Federal. El Comisario Federal dependerá del Ministerio Federal del Interior. Estará sujeto al control jerárquico del Ministro Federal del Interior». Como resume un dicho alemán 'contratar al lobo para proteger a las ovejas10'». En cambio en Francia el «Comité Nacional para la Informática y la Libertad, con presupuesto autónomo y estructura ejecutiva, informa al Parlamento y da soporte técnico a la Magistratura. Los 21 miembros de la Comisión son 3 diputados y 3 senadores elegidos por los parlamentos; 4 jueces nombrados por el Consejo Superior Judicial; 4 Expertos informáticos nombrados por los ministros de Justicia, Industria, Ciencia y Educación; 3 expertos designados por los sindicatos y 4 funcionarios nombrados por el Ministro del Interior11». De hecho en España «existen evidencias del tratamiento automático prohibido por el Convenio Europeo sobre opiniones políticas y otros datos de carácter personal. Varios errores escandalosos en los controles de fronteras son la punta del iceberg que delata el contenido de los ficheros personales de los Organismos y Fuerzas de Seguridad del Estado, suficiente para presionar al Ministerio del ramo frente a cada proyecto de regulación12».

«El Estado moderno dispone hoy de una tecnología para ejercer el control ciudadano, que tenemos que calificar de inquietante. Y el proceso de control sigue creciendo. El fantasma del «Überwachungstaat» (del Estado de Vigilancia) ya es un tópico. He aquí unos ejemplos:

También en el ámbito laboral -oficinas y fábricas- crece el control sobre los empleados y trabajadores. En las grandes empresas alemanas la tarjeta personal para cada trabajador es habitual y proporciona información sobre cada paso que hacen durante su día laboral. La oleada de racionalización y la introducción de ordenadores personales en la Administración pública y en la privada casi está acabada. El sistema «Paisy» que controla el personal y planifica el equipo humano, provoca stress y aislamiento de los trabajadores, perjudicándolos en su salud física y mental. Las estadísticas del Sindicato IG Douck del año 1987 prueban que con la introducción de lugares de trabajo informatizados ha aumentado alarmantemente el nivel de enfermedades y alergias. La tecnología de la televisión por cable, otra adquisición celebrada de los años 80 en Alemania, se ha convertido, después de unos 5 años de experiencia, en un nuevo ataque contra el cerebro de los ciudadanos con su estúpida mezcla de publicidad y de noticias manipuladas. Para terminar con este tema se debe hacer mención de las cámaras de vídeo en empresas, estaciones de metro, supermercados, calles... que completan la impresión de vivir ya en un mundo «Orwell». «En este contexto es comprensible la formación de un movimiento de rechazo al sistema de vigilancia total que critica no solamente sus instrumentos, sino a la que llaman «tecnología de la inhumanidad».

Ante todos estos hechos, parte de la población puede llegar a considerar que el anonimato de la moneda es más bien un factor positivo ya que sirve de protección contra el «big brother» (el gran hermano, el Estado). Siguiendo este razonamiento, la introducción de un instrumento monetario como la factura-cheque telemática necesitaría previamente una sociedad totalmente «limpia», democrática, que no pudiese usar la nueva moneda como control contra el pueblo. Proponer el cambio de sociedad a través del cambio de la moneda podría ser un intento de empezar a construir la casa por el tejado. La objeción es cierta. Pero, también nos es preciso tener en consideración que el problema, hasta ahora, es que todos los intentos de empezar la casa por los fundamentos y los muros de la revolución social han acabado inundados, sin tejado que los proteja de los poderes fácticos (antiguos y nuevos) ni de la corrupción consiguiente. De hecho, hoy, en el campo de la construcción, hay técnicas que permiten, a partir de unos pocos pilares bien sólidos, empezar la casa por el tejado. No se necesitan grandes fundamentos, ni grandes paredes maestras. Sencillamente, pocos pilares bien asentados, y el tejado sirve de protección para la posterior construcción de paredes y de interiores. Si no cambian un conjunto de reglas de juego, la introducción de la moneda telemática sin garantías es un peligro «orwelliano» inmenso. Pero éste es el camino que ya están tomando los Estados, los bancos y las policías, incluso, cuando hacen o aceptan leyes y convenios: se las saltan, como hemos visto, con la excusa de la letra pequeña o de procedimientos de control de los derechos formalmente reconocidos. Se trata, pues, de ver si puede existir un modelo de implantación de un nuevo sistema monetario, que permita cambiar las reglas de juego que hasta ahora permiten usar los sistemas de control únicamente contra el pueblo y a favor de los poderosos. Se puede aceptar más fácilmente un control si se cree que es igual para todos, gobernados y gobernantes, y si, al mismo tiempo, resultan evidentes unos resultados positivos: solidaridad social, mejora de la solución de los conflictos, menor represión policial, menor fiscalidad, más autonomía... En el campo de la macroeconomía hay otro conjunto de problemas no resueltos, provocados por las tarjetas de crédito y por los nuevos medios de pago no bancarios, creados y ofrecidos por intermediarios financieros y por grandes empresas comerciales. El uso de tarjetas está agravando todavía más la efectividad y la credibilidad de los agregados monetarios (M1, M2, M3, M4..), que son el sistema de información macroeconómica de los gobiernos, a partir de la que llevan a cabo su política económica. Los nuevos medios de pago no solamente afectan a la composición de los agregados monetarios, sino que dificultan enormemente el cálculo de la velocidad del dinero. Si intentar saber qué provoca la inflación y cómo corregirla, era ya, hasta el presente, bastante difícil; ahora, con el dinero electrónico fuera de los circuitos y de las categorías contables tradicionales, el caos es inmenso. «En efecto, con la facilidad con que los fondos son transferidos de cuenta a cuenta, la relación entre stock de moneda y el producto interior bruto resulta ser más inestable y, por lo tanto, más imprevisible16». Para terminar este repaso sobre las dos caras de la monética hay que tocar el tema clave de la seguridad de los sistemas informáticos: la piratería y el fraude. «Un grupo de jóvenes alemanes..., el Chaos Computer Club, ha conseguido descifrar todos los códigos de entrada a la red de ordenadores de la NASA, de tal manera que disponen de todos sus bancos de datos e incluso pueden intervenir en sus programas operativos. La acción pone al descubierto la debilidad de los sistemas de defensa de estas ordenadores17». «El primer caso de fraude informático fue el cometido por Stanley Goldblum, presidente del consejo de administración de la empresa EFLIC, por un total de 27.000 millones de pesetas, suma conseguida mediante la emisión de una gran cantidad de pólizas falsas.(...) El sector bancario en los EUA estima que cada año pierde más de 280 millones de dólares (30.000 millones de ptas) en fraudes cometidos por su propio personal -10 veces más que las pérdidas sufridas por atracos.(...) En el Reino Unido, un solo empleado del área de informática de un banco norteamericano obtuvo 1.600 millones de pesetas en un solo día.(...) El gran riesgo es el terrorismo. Es muy sencillo paralizar actividades de primera necesidad actuando sobre los puntos clave de un sistema informático; el tráfico, por ejemplo18». Para evitar este tipo de problemas existen sistemas muy seguros (véase el capítulo siguiente) que no acostumbran a aplicarse con el argumento de que son más caros que las pérdidas que, por el momento, origina la piratería. De hecho, uno se queda con la duda sobre si no se puede o si no se quiere. El inconveniente de estos sistemas de seguridad es que no permiten el acceso fraudulento a nadie, ni tan sólo de los que dirigen la institución en la que se implantan. Quizás lo que temen los directivos que consideren poco rentable tener que invertir algo de dinero en seguridad... es perder la posibilidad de manipular la información a su favor y encubrir así sus irresponsabilidades. En relación al uso de la monética en el contexto occidental industrial, después de haber repasado las principales posibilidades y los peligros más graves, tenemos tres opciones a elegir: Primera. La negación del uso del dinero electrónico. Para decidir la no proliferación y supresión del dinero electrónico se debe aceptar la re-proliferación de los sistemas de pago tradicionales (papel moneda). Esto dejaría por resolver, en las sociedades complejas actuales, todas las críticas hechas hasta ahora a este tipo de moneda anónima. Además, criticar y negar la informática -en este caso, la monética- tiene el peligro de perpetuarla de hecho, si no se encuentra el camino concreto para asegurar su desaparición totalmente efectiva, práctica y cotidiana, camino que puede no ser fácil por falta de apoyo popular o por la propia dinámica científico-técnica creada en Occidente. Segunda. Las garantías de un uso democrático del dinero electrónico. Hasta ahora la introducción de la monética no ha sido sometida a debate social ni a ningún marco jurídico ni político global que permitan un uso coherente y democrático. Ha sido el resultado de conjuntar la investigación tecnológica con los intereses comerciales de las empresas productoras de servicios monéticos y con los intereses de reducir costes o mejorar los servicios de los bancos y de otras empresas. Algunas tímidas legislaciones plantean, y no resuelven, un problema muy difícil: cómo compaginar en el marco de un Estado de Derecho la necesaria transparencia de las actuaciones de los ciudadanos con la protección de su intimidad, fundamento de la protección contra los abusos del poder. ¿Quién, y cómo, controla a los controladores?. En el campo de la macroeconomía las posibles aportaciones de una aplicación coherente de la monética es un tema totalmente desconocido para la mayor parte de los economistas que ni tan sólo parece que se lo hayan planteado, mientras que su introducción parcial y rápida está provocando modificaciones del sistema financiero, que no se saben ni descubrir ni dominar. En el campo judicial la introducción de la monética plantea graves problemas para afrontar nuevos tipos de delitos informáticos, pero, en ningún caso, la institución judicial parece haberse dado cuenta de las inmensas posibilidades que podría ofrecer un sistema de documentación exacto y exhaustivo para investigar delitos y crímenes, y para obtener pruebas concluyentes que hoy impiden en muchos casos sentenciar no solamente los escándalos financieros, sino gran parte de los casos que han de juzgarse y que, directa o indirectamente, tienen que ver con el dinero. La ineficacia de la Justicia justifica, así, la actuación de una peligrosísima policía represiva. Lo descrito hasta aquí conlleva el hecho de que estudiar y proponer unas garantías para el uso de la moneda electrónica pueda servir para ayudar a resolver algunos de los problemas más graves que su implantación desordenada está generando y, al mismo tiempo, puede abrir las puertas a la resolución de otros, hasta ahora, insolubles. Estas garantías que desarrollaremos en los próximos capítulos incluyen un paquete de:

La tercera opción consiste en considerar que la realidad de la monética no es algo importante. Por algún motivo, más o menos interesado o interesante, se trata de dejar, en este tema, las cosas tal y como están. Para adoptar esta posición -sin hacerse cómplice de la situación actual- es preciso tener una capacidad de actuar en otros frentes más importantes, actuación que comportaría indirectamente una modificación sustancial de estas realidades monetarias «secundarias». Notas: 1McIvor,

Robert, Tarjetas inteligentes, «Investigación y Ciencia»,

enero 1986.

|

Puede

ser bueno analizar un modelo social de aplicación de la informática

que nos conduzca al temible mundo descrito por George Orwell en su novela

«1984». Este modelo real es el que se aplica en la República

Federal Alemana -que aunque ha firmado el Convenio Europeo de protección

de datos- es pionera en su infracción y resulta ser guía

para otros países comunitarios. He aquí la descripción

que de ello hace un ciudadano alemán

Puede

ser bueno analizar un modelo social de aplicación de la informática

que nos conduzca al temible mundo descrito por George Orwell en su novela

«1984». Este modelo real es el que se aplica en la República

Federal Alemana -que aunque ha firmado el Convenio Europeo de protección

de datos- es pionera en su infracción y resulta ser guía

para otros países comunitarios. He aquí la descripción

que de ello hace un ciudadano alemán La

exportación del modelo alemán es, de hecho, una realidad.

«Cuando Rodolfo Martín Villa, en 1977 visitó la BKA

de la RFA recibió una lección de maquiavelismo posmoderno...

le demostraron cómo era compatible un centralismo totalmente agresivo

con un Estado federal. Cómo, gracias a los potentes sistemas informáticos

se conectan los datos bancarios personales con los de la Seguridad Social,

la Universidad, la Administración de Justicia y de Hacienda. El

programa fue adquirido por el Ministerio de Interior como modelo para el

Estado de las Autonomías y ha sido una herencia asumida por los

socialistas. Mientras por toda Europa se incrementan los movimientos sociales

regionalistas, autonomistas y nacionalistas que reclaman descentralización

y autogobierno o independencia, las nuevas tecnologías permiten

a los Estados introducir sistemas de centralismo muy superiores a los que

se habían padecido en el pasado. La informática estratégica

puede vaciar de contenido conceptos políticos como federalismo,

autonomía o independencia, según quien controle los ordenadores

centrales

La

exportación del modelo alemán es, de hecho, una realidad.

«Cuando Rodolfo Martín Villa, en 1977 visitó la BKA

de la RFA recibió una lección de maquiavelismo posmoderno...

le demostraron cómo era compatible un centralismo totalmente agresivo

con un Estado federal. Cómo, gracias a los potentes sistemas informáticos

se conectan los datos bancarios personales con los de la Seguridad Social,

la Universidad, la Administración de Justicia y de Hacienda. El

programa fue adquirido por el Ministerio de Interior como modelo para el

Estado de las Autonomías y ha sido una herencia asumida por los

socialistas. Mientras por toda Europa se incrementan los movimientos sociales

regionalistas, autonomistas y nacionalistas que reclaman descentralización

y autogobierno o independencia, las nuevas tecnologías permiten

a los Estados introducir sistemas de centralismo muy superiores a los que

se habían padecido en el pasado. La informática estratégica

puede vaciar de contenido conceptos políticos como federalismo,

autonomía o independencia, según quien controle los ordenadores

centrales